防火墙的基础配置管理

作者:网络转载 发布时间:[ 2014/8/6 15:20:19 ] 推荐标签:软件测试管理 配置管理

结论:以上表明ASA对TCP协议的状态化连接;

外网有时会主动要求访问内网,由于接口安全级别的默认规则,允许出站连接(从高到低级别允许);禁止入站连接(从低到高级别禁止)

,所以外网主动连接内网时防火墙会阻挡数据的传输;

因此用配置ACL解决:

ciscoasa(config)# access-list asa_acl permit tcp host 12.0.0.2 any

ciscoasa(config)# access-Group asa_acl in interface outside

实验验证:

在R1上配置远程:

R1(config)#line vty 0 4

R1(config-line)#password abc

R1(config-line)#login

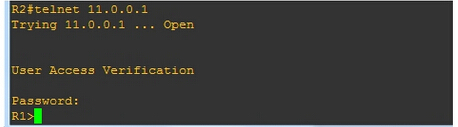

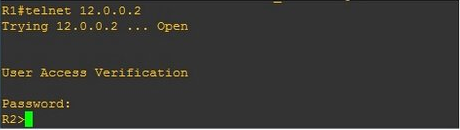

到此R1仍旧可以正常访问R2,如下:

结论:证明在R2给R1回包的时候,防火墙对ACL列表和Conn表同时检测,如果有一个规则匹配过;

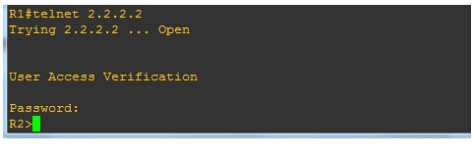

在R2上配置环回口,验证以上结论:

R2(config)#int loo 0

R2(config-if)#ip address 2.2.2.2 255.255.255.255

R2(config-if)#no shut

配置静态路由:

R1(config)#ip route 2.2.2.2 255.255.255.255 11.0.0.2

ciscoasa(config)# route outside 2.2.2.2 255.255.255.255 12.0.0.2

在ACL列表“asa_acl”中配置允许host2.2.2.2/24通过防火墙;

ciscoasa(config)# access-list asa_acl permit tcp 2.2.2.2 255.255.255.255 any

ciscoasa(config)# access-group asa_acl in interface outside

用R1远程R2:

相关推荐

更新发布

功能测试和接口测试的区别

2023/3/23 14:23:39如何写好测试用例文档

2023/3/22 16:17:39常用的选择回归测试的方式有哪些?

2022/6/14 16:14:27测试流程中需要重点把关几个过程?

2021/10/18 15:37:44性能测试的七种方法

2021/9/17 15:19:29全链路压测优化思路

2021/9/14 15:42:25性能测试流程浅谈

2021/5/28 17:25:47常见的APP性能测试指标

2021/5/8 17:01:11

sales@spasvo.com

sales@spasvo.com