浅淡常见的WEB安全漏洞测试及验证

作者:网络转载 发布时间:[ 2014/7/9 14:25:35 ] 推荐标签:Web测试 安全测试 测试技术

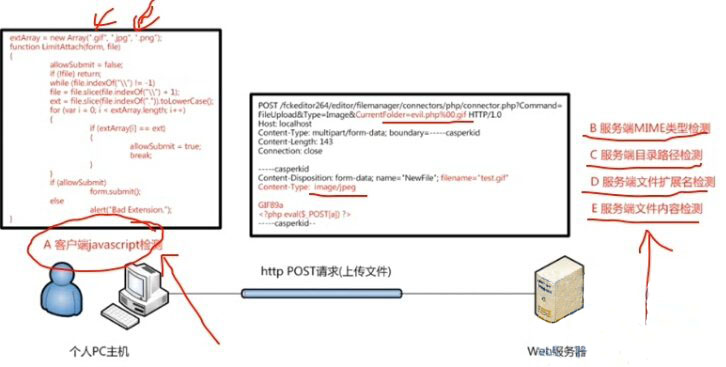

【文件上传漏洞】

1.对用户上传的文件没有进行充分合理的验证,导致被上传木马等恶意文件并执行

验证方式可能有:客户端JS检测、服务器MIME类型检测、服务器目录路径检测、服务器文件扩展名检测、服务器文件内容检测。

常见的方式:服务器充分验证文件类型及文件内容、服务器端重命名

其他限制:服务器端上传目录设置不可执行权限

【CSS漏洞】

例如input输入框这种类型的测试:

http:/host/xss/example1.php?name = song <script>alert("hello")</script>

测试的时候也可以直接简单点,输入简单的这些实体字符(例如:<>()"),然后查看前台的源代码是否做转义,如果没有那么自己可以输入任何的脚本都是有可能执行的。

Ps: CSS 绕过的方法,其实是很多的,一般我们可以根据后台的返回来通过不同的方法绕过进行测试

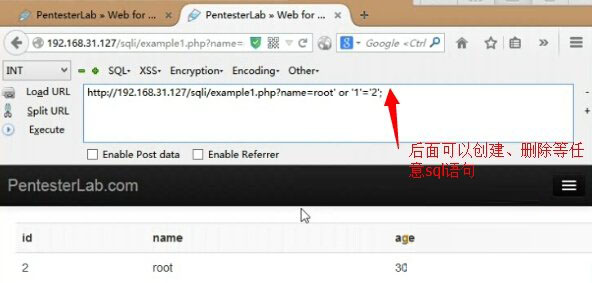

【SQL注入攻击】

相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这是所谓的SQL Injection,即SQL注入。

SQL注入:

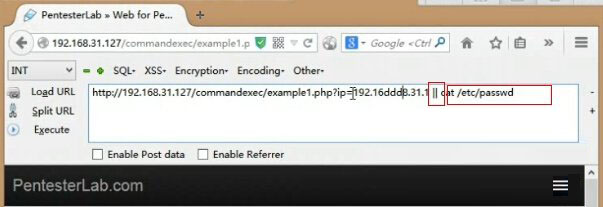

还有所谓的命令注入:

相关推荐

更新发布

功能测试和接口测试的区别

2023/3/23 14:23:39如何写好测试用例文档

2023/3/22 16:17:39常用的选择回归测试的方式有哪些?

2022/6/14 16:14:27测试流程中需要重点把关几个过程?

2021/10/18 15:37:44性能测试的七种方法

2021/9/17 15:19:29全链路压测优化思路

2021/9/14 15:42:25性能测试流程浅谈

2021/5/28 17:25:47常见的APP性能测试指标

2021/5/8 17:01:11

sales@spasvo.com

sales@spasvo.com