NSA部署自动化项目:可根据QQ飞信锁定监控目标

作者:网络转载 发布时间:[ 2014/3/14 9:10:24 ] 推荐标签:自动化项目 NSA 飞信 监控

“拥有网络”

NSA 10年前开始大幅加快黑客活动。机密文件显示,该机构2004年的植入网络只有100至150台被感染的电脑。但之后6至8年,一个名为Tailored Access Operations(以下简称“TAO”)的精英部门招募了一批新的黑客,开发了新的恶意软件工具,从而把被感染的电脑数量增加到数万台。

为了渗透海外电脑网络,并监控通过其他手段难以获取的通讯信息,NSA希望突破传统的SIGINT电子通讯监控模式的限制,转而扩大这种主动监听措施的规模——直接渗透目标电脑或网络设备。

该文件显示,NSA将此称作“一种更激进的SIGINT”,而TAO的使命是全力扩大这一项目。但NSA也意识到,完全通过人工方式来管理庞大的植入网络并非易事。“主动SIGINT/攻击的一大挑战在于规模。”2009年的这份机密文件称。

于是,他们启动了“涡轮”系统,希望以此实现大规模的入侵。该项目可以大幅减轻NSA黑客的工作强度。机密文档称,该系统可以减轻用户压力,使之不必了解细节。例如,用户可以索要有关X应用的所有细节信息,但却不必知道该应用的文件、注册表项和用户应用数据的存储方式和存储地点。

在实践中,这意味着“涡轮”系统可以自动完成原本需要手工完成的关键程序,包括配置被感染的电脑,以及从被感染的系统中搜集数据。但这不仅仅是一项技术进步,还代表了NSA内部的重大策略调整,他们希望借此将监视行动推向新的高度。

一份未标注日期的NSA机密文档,描述了“涡轮”系统如何将NSA的CNE和CNA两大植入网络的规模,从几百台电脑扩充到几百万台。CNE专门从电脑和网络中截取情报,CNA则负责对电脑和网络实施破坏。

之前有报道称,斯诺登提供的文件表明,NSA已经在全世界的8.5万至10万台电脑中植入了恶意软件,今后还计划继续扩大这一数字。

文件显示,NSA还将“涡轮”项目列为一个名为“拥有网络”(Owning the Net)的大型项目的一部分。该机构去年为“拥有网络”项目申请了6760万美元的资金,其中有一部分被分配给“涡轮”系统,用于扩大该系统的范围,并提升自动化程度。

绕开加密

NSA拥有多种恶意软件工具,而不同工具针对不同目的而订制。

其中一种代号为“UNITEDRAKE”的工具可以与多种“插件”配合使用,使NSA获得被入侵计算机完整的控制权。

例如,一种名为“CAPTIVATEDAUDIENCE”的插件可以控制目标计算机的麦克风,记录附近发生的对话。另一种插件“GUMFISH”能控制目标计算机的摄像头并拍摄照片。此外,“FOGGYBOTTOM”能记录互联网浏览历史数据,并收集用户登录网站和电子邮件帐户的用户名和密码,“GROK”用于记录键盘输入,而“SALVAGERABBIT”能获取连接至计算机的U盘中的数据。

这些恶意软件使NSA能绕开用于加强隐私保护的加密工具。目前,一些加密工具希望帮助用户匿名浏览互联网,或是在电子邮件的发送过程中加密内容。然而,通过这些恶意软件,NSA能直接访问目标计算机,而此时用户的通信尚未获得加密保护。

目前尚不清楚,NSA每年使用多少次这些恶意软件,以及哪些恶意软件仍活跃在用户的计算机中。

此前有报道称,NSA与以色列合作,开发了Stuxnet恶意软件,而这一工具破坏了伊朗的核设施。另有报道称,NSA与以色列合作部署了名为Flame的恶意软件,攻击了位于中东的计算机,并监控相关的通信。

根据斯诺登提供的文件,这些技术被用于寻找恐怖主义嫌疑人,以及被NSA定性为“极端分子”的人物。不过,NSA黑客获得的授权并不于与美国安全有关的目标。

在内部讨论版的一篇保密文章中,NSA下属信号情报局的一名人员介绍了如何使用恶意软件攻击美国国外移动运营商和互联网服务提供商的系统管理员。通过劫持一名管理员的计算机,情报部门能秘密获取这名管理员所在公司的通信。这名NSA的工作人员表示:“系统管理员是达到目的的手段。”

这篇内部文章题为“狩猎系统管理员”,很明确地表明恐怖分子并非NSA攻击的目标。根据这名工作人员的说法,攻击系统管理员帮助情报机构更方便地瞄准其他利益相关目标,包括“该系统管理员所管理网络中的政府官员”。

英国类似NSA的部门政府通信总局(GCHQ)也采取了类似的做法。德国《明镜周刊》去年9月报道称,GCHQ攻击了比利时电信运营商Belgacom网络工程师的计算机。

这一任务的代号为“Operation Socialist”,目的是使GCHQ能监控连接至Belgacom网络的手机。机密文件显示,这一任务获得了成功,而至少从2010年开始,该情报部门可以秘密访问Belgacom的系统。

不过,攻击移动通信网络并不是这些恶意软件的全部功能。NSA设计了一些恶意软件,能大规模感染美国国外互联网服务提供商的路由器。通过攻击这些路由器,情报机构能秘密监控互联网流量,记录用户的访问记录,甚至拦截通信。

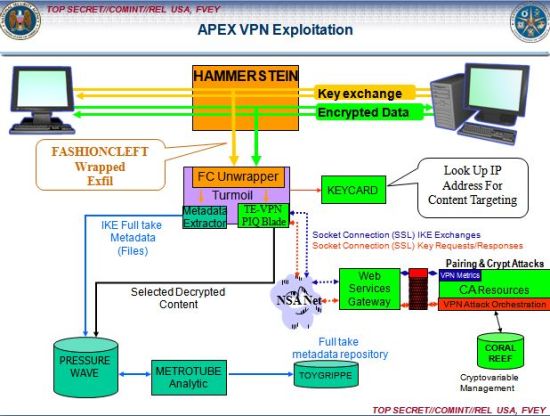

NSA的两款工具“HAMMERCHANT”和“HAMMERSTEIN”可以植入路由器中,从而拦截通过VPN(虚拟私有网络)发送的数据,甚至对这些数据进行“利用性攻击”。VPN技术使用加密通道来加强互联网会话的安全性和私密性。

NSA的工具如何拦截通过VPN技术传输的数据

相关推荐

更新发布

常用的选择回归测试的方式有哪些?

2022/6/14 16:14:27测试流程中需要重点把关几个过程?

2021/10/18 15:37:44性能测试的七种方法

2021/9/17 15:19:29全链路压测优化思路

2021/9/14 15:42:25性能测试流程浅谈

2021/5/28 17:25:47常见的APP性能测试指标

2021/5/8 17:01:11系统性能测试及调优前期准备

2021/4/15 14:41:29国内比较好用的5款测试管理工具

2021/3/25 17:23:31

sales@spasvo.com

sales@spasvo.com